信息搜集

As is common in real life pentests, you will start the Puppy box with credentials for the following account: levi.james / KingofAkron2025!

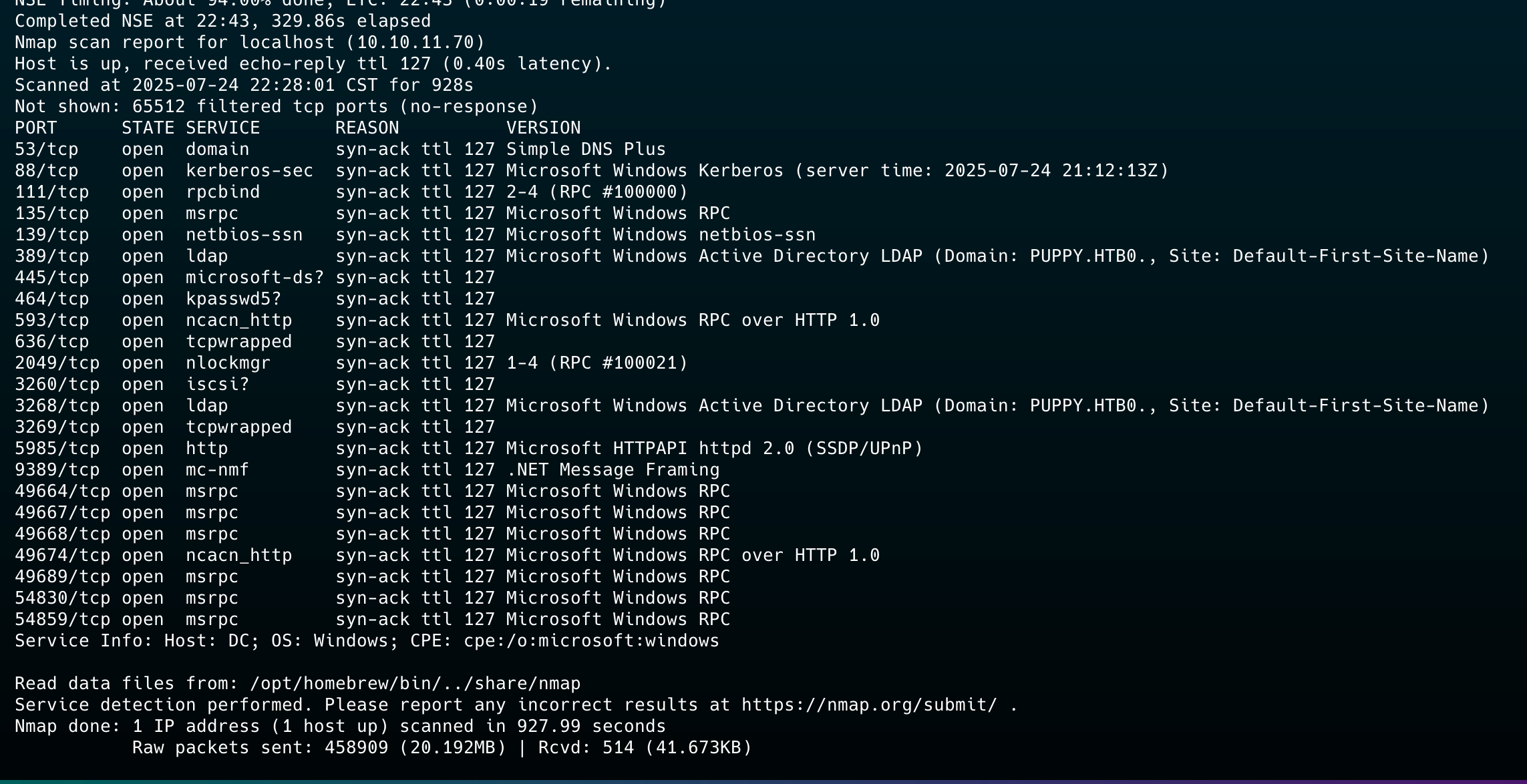

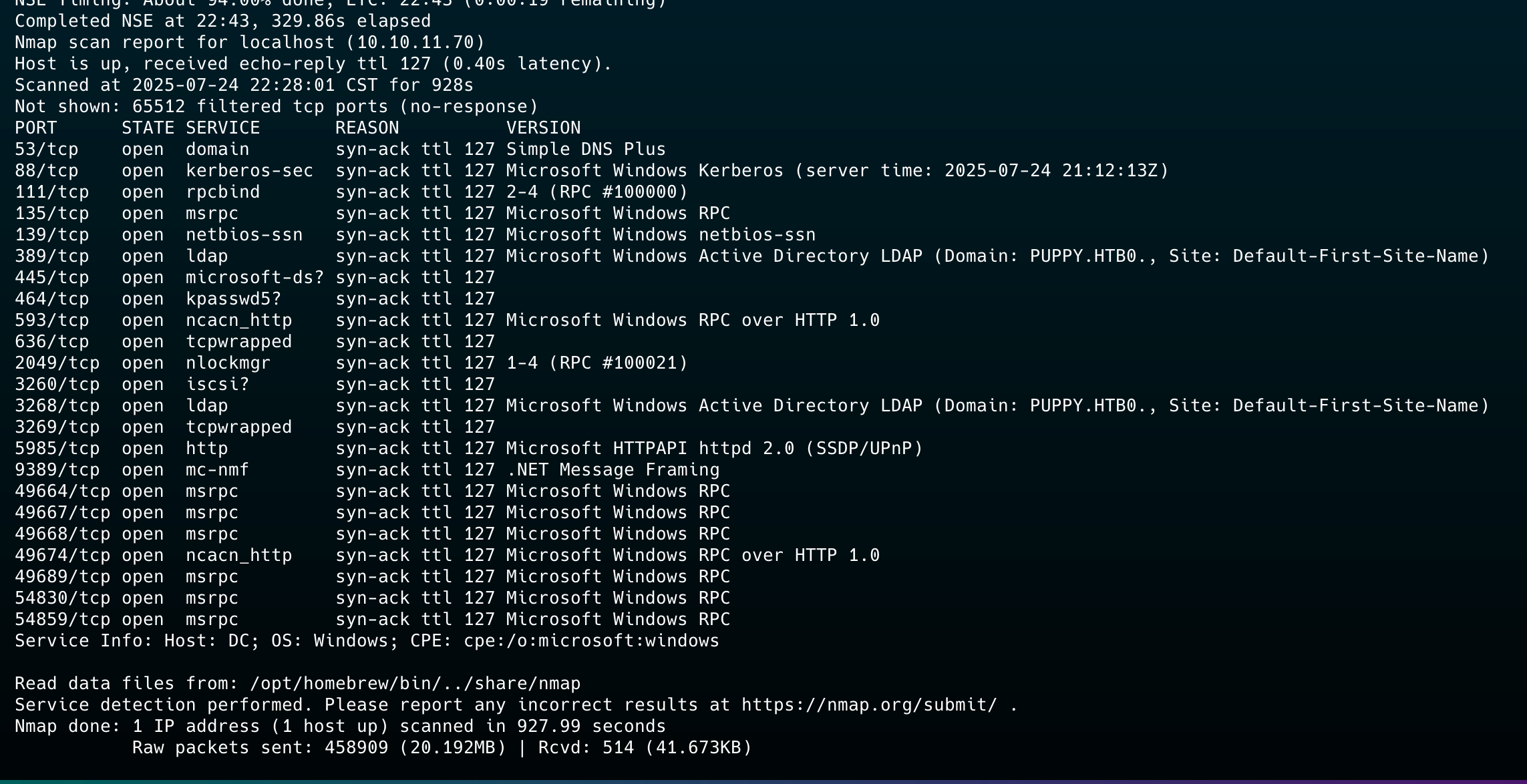

遇事不决 nmap 开扫

1

| sudo nmap -sS 10.10.11.70 -p- -sV -T4 --min-rate 1000 -vv

|

很明显是个 windows 机器,尝试 winrm 无法登陆

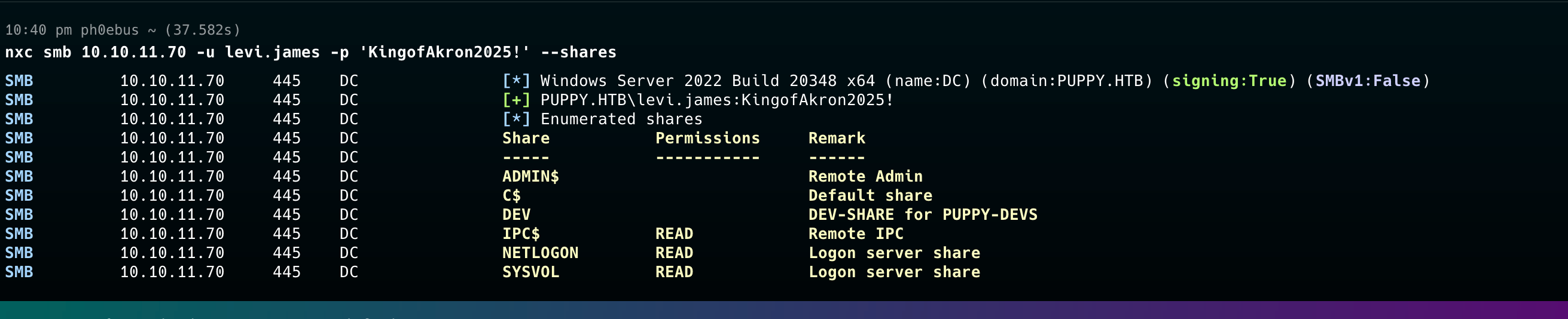

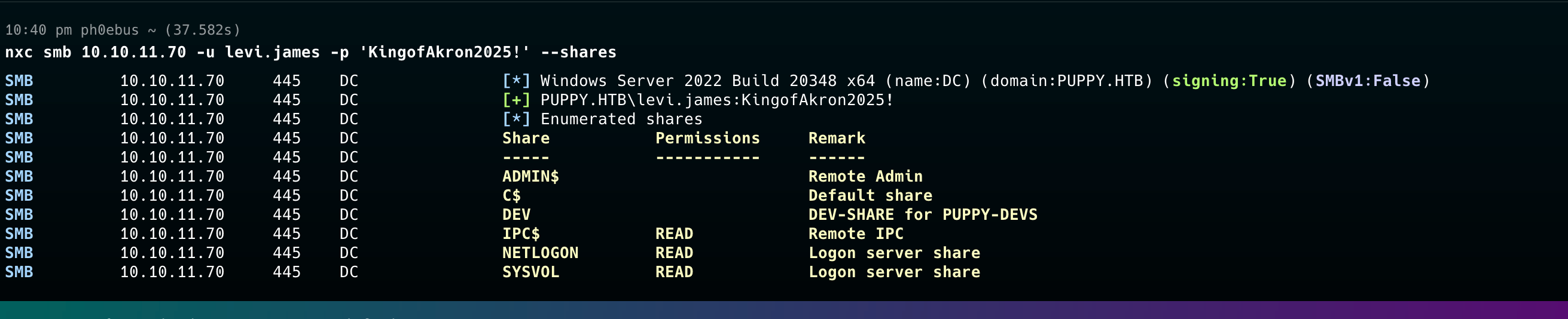

通过给的凭证枚举一下 SMB 的权限信息,发现一个 DEV 共享目录,但是没权限

1

| nxc smb 10.10.11.70 -u levi.james -p 'KingofAkron2025!' --shares

|

枚举一波用户

Read More

前言

仅供学习交流,请勿用于非法行为

看到有公众号发了漏洞描述,但没有详情,直接分析一手

漏洞简介

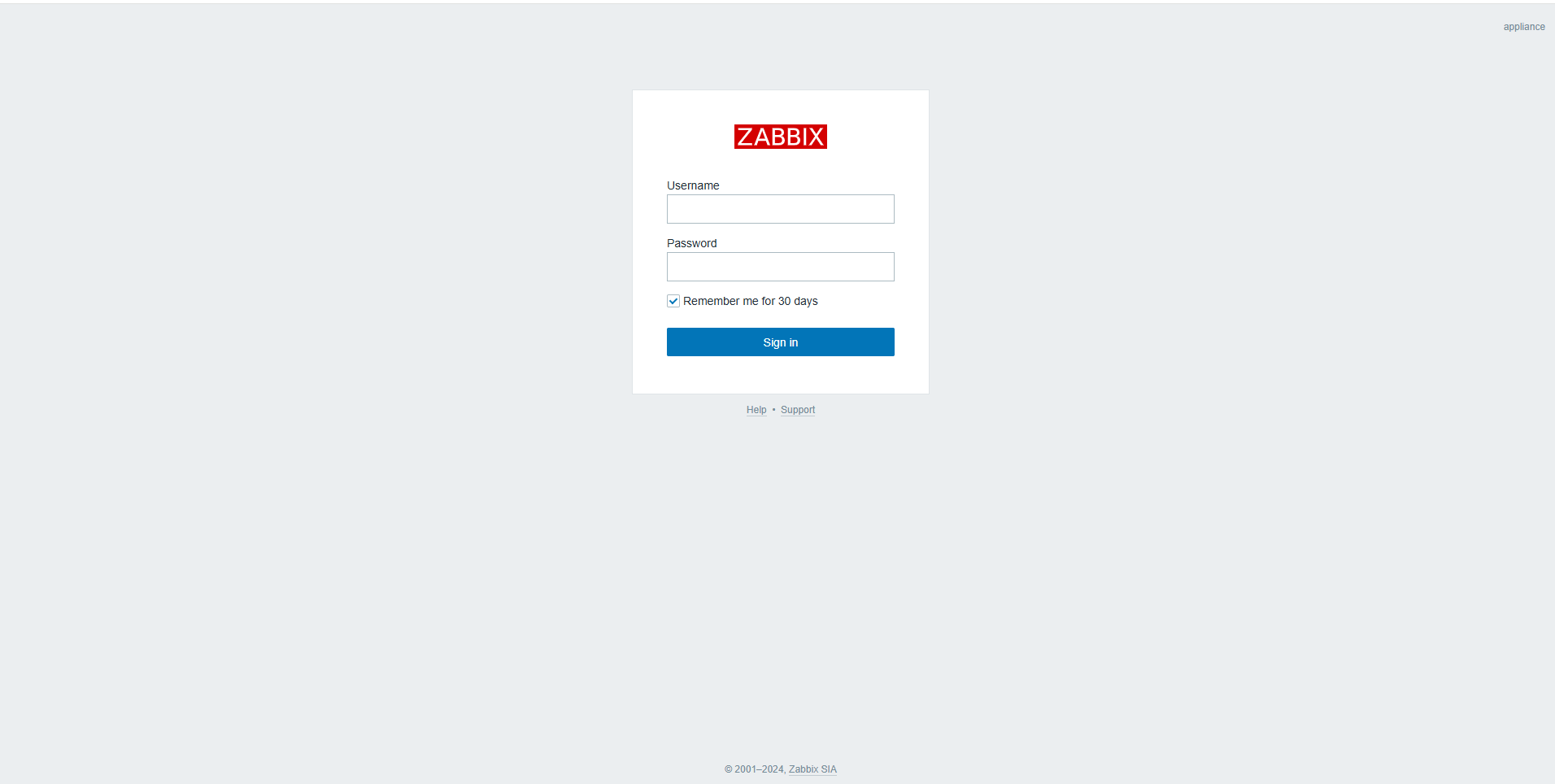

Zabbix 是一款开源的网络监控和报警系统,用于监视网络设备、服务器和应用程序的性能和可用性。

一个具有 API 访问权限的低权限(常规)Zabbix 用户可以利用 include/classes/api/CApiService.php 中的 SQL 注入漏洞,通过 groupBy 参数执行任意 SQL 命令。

影响版本

7.0.0 <= zabbix <= 7.0.7

7.2.0 <= zabbix <= 7.2.1

Read More

前言

前两天看到这条通告,一搜发现评分 9.8,于是分析一下具体怎么个事

https://www.openwall.com/lists/oss-security/2025/03/27/8

漏洞简介

Apache Pinot 是一个实时分布式的 OLAP 数据存储和分析系统。使用它实现低延迟可伸缩的实时分析。Pinot 从离线数据源(包括 Hadoop 和各类文件)和在线数据源(如 Kafka)中攫取数据进行分析。

Apache Pinot 存在身份认证绕过漏洞。如果路径不包含 / 且包含 .则不需要身份验证。

影响版本

Apache Pinot < 1.3

环境搭建

参考官方文档

Read More

数据管理

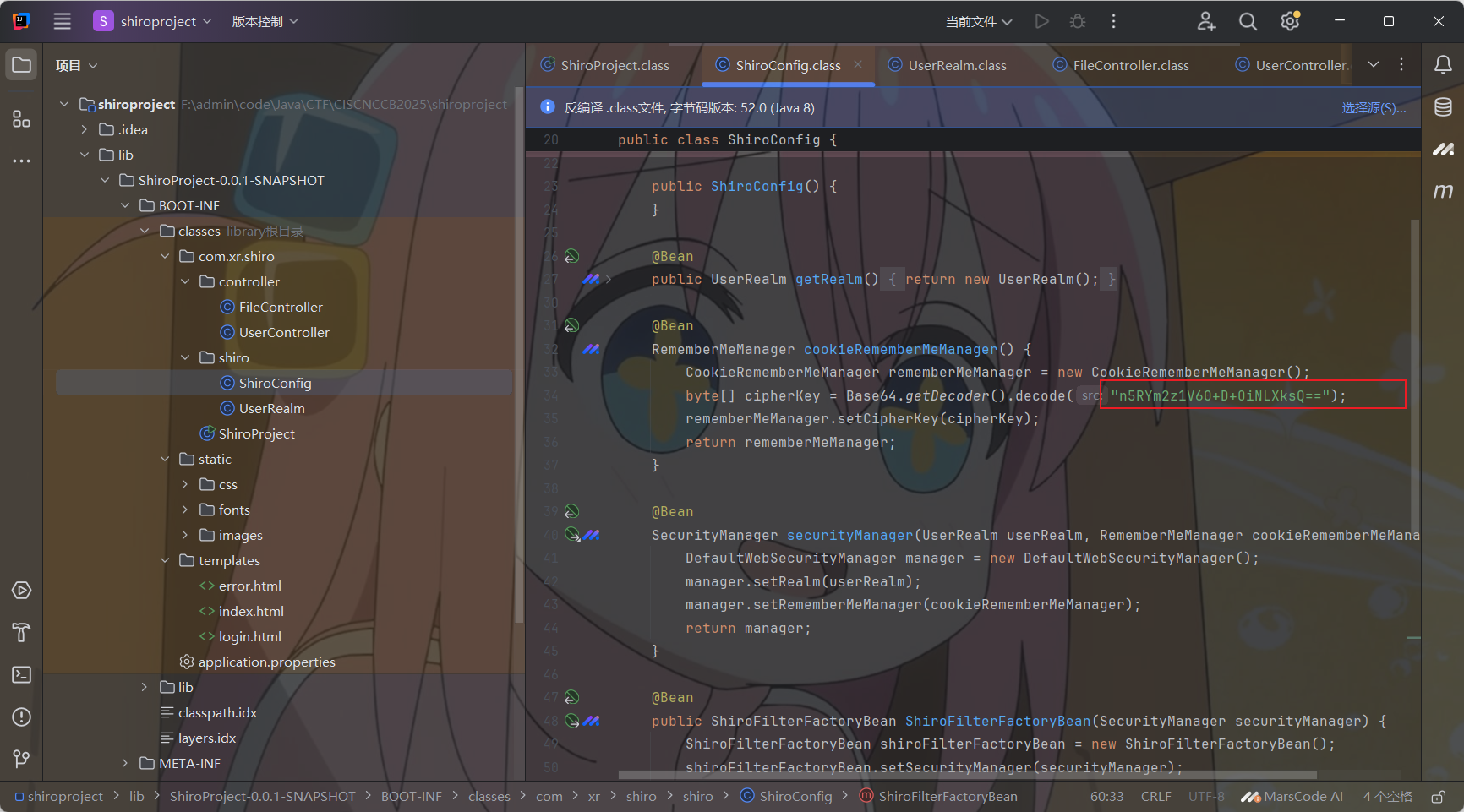

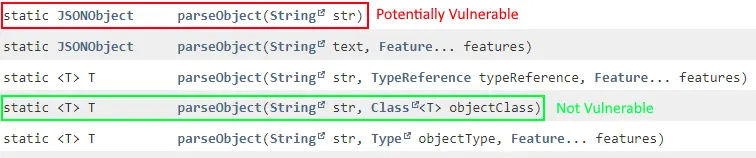

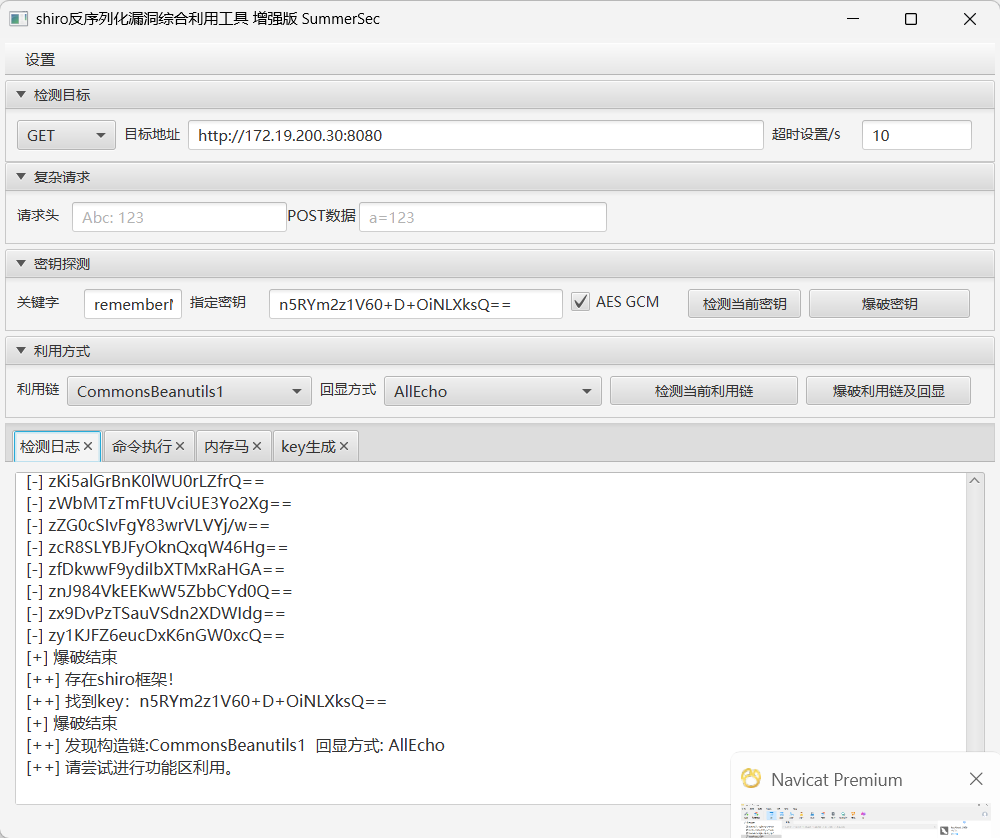

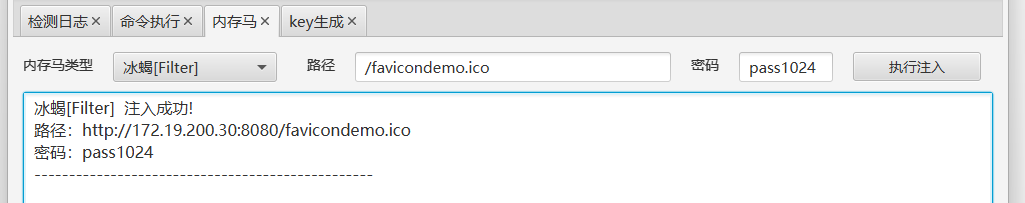

猜测是任意文件读取

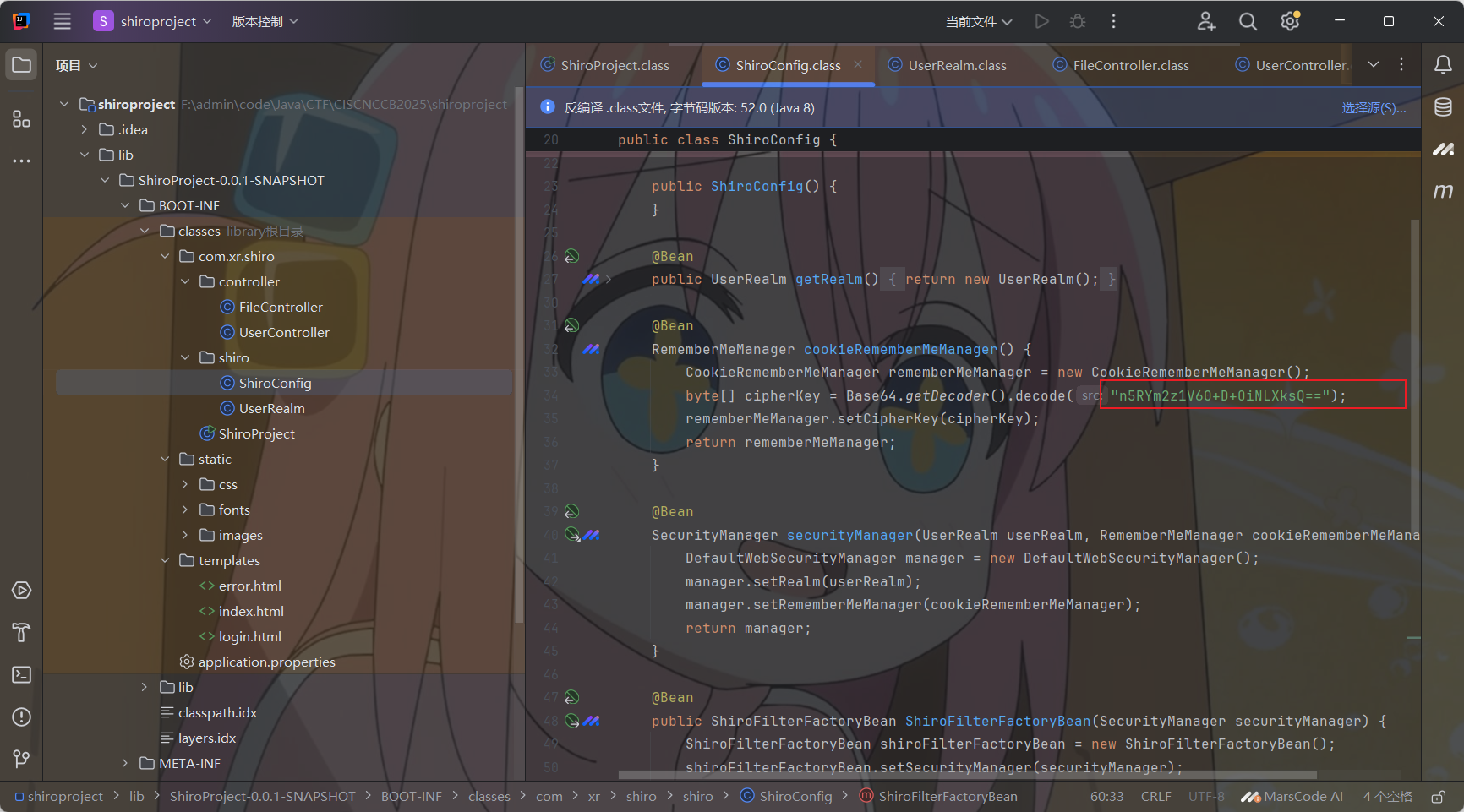

通过读取/proc/self/cmdline可以定位到jar包,下载后找到shirokey

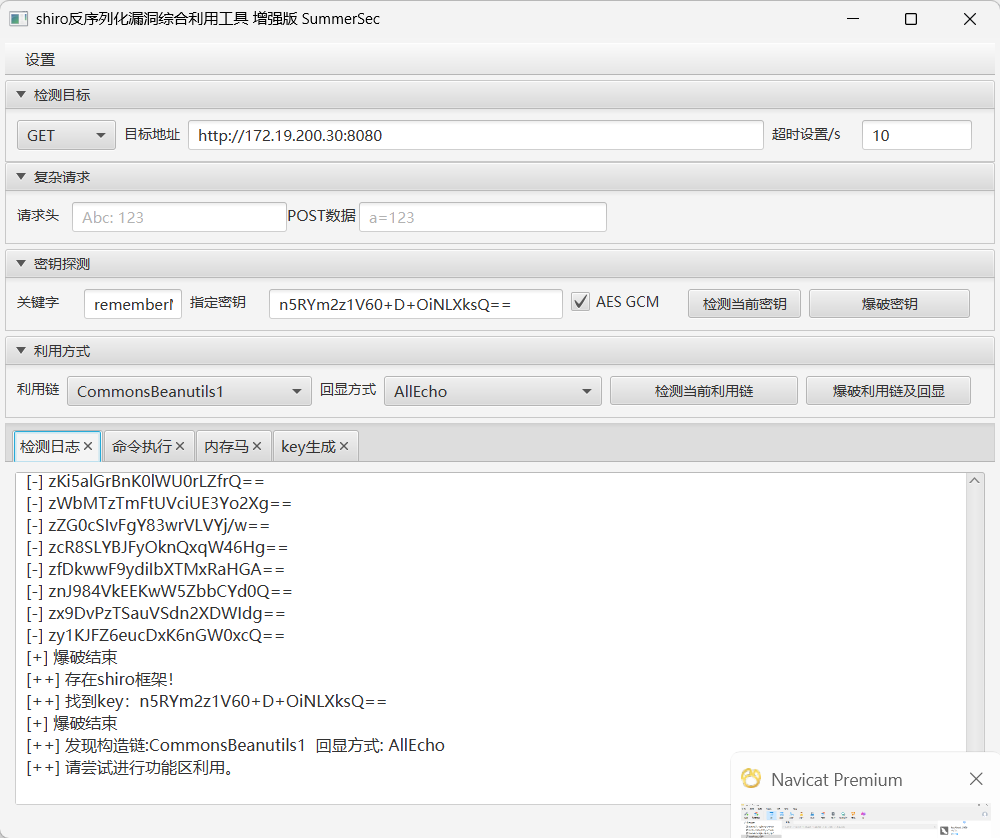

直接打shiro反序列化

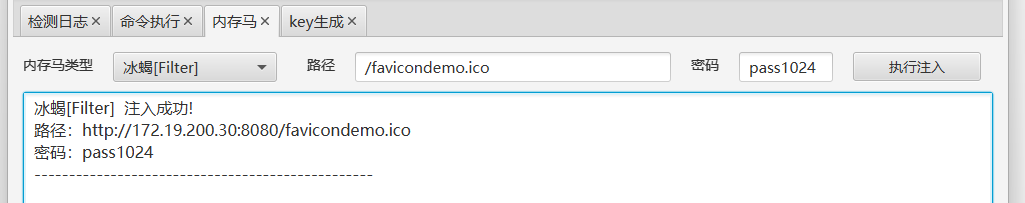

注入内存马

写入.ssh公钥

Read More

漏洞简介

Apache Tomcat是一个流行的开源 Web 服务器和 Java Servlet 容器。

Apache Tomcat 应用程序在启用了servlet的写入功能(默认禁用)、使用Tomcat文件会话持久化、存储机制默认位置且包含可反序列化利用的依赖库时可以上传恶意序列化流,并触发反序列化进行进一步利用,可造成远程命令执行等危害。

影响版本

11.0.0-M1 <= Apache Tomcat <= 11.0.2

10.1.0-M1 <= Apache Tomcat <= 10.1.34

9.0.0.M1 <= Apache Tomcat <= 9.0.98

环境搭建

修改 tomcat 安装目录中 conf/web.xml 文件,设置 readonly 为 false

1

2

3

4

5

6

7

| <servlet>

<init-param>

<param-name>readonly</param-name>

<param-value>false</param-value>

</init-param>

</servlet>

|

Read More

漏洞简介

Zabbix 是一款开源的网络监控和报警系统,用于监视网络设备、服务器和应用程序的性能和可用性。

攻击者可以通过API接口,向 user.get API端点发送恶意构造的请求,注入SQL代码,以实现权限提升、数据泄露或系统入侵。

影响版本

6.0.0 <= Zabbix <= 6.0.31

6.4.0 <= Zabbix <= 6.4.16

Zabbix 7.0.0

环境搭建

参考https://forum.butian.net/share/3056

Read More

首发于奇安信攻防社区 https://forum.butian.net/article/631

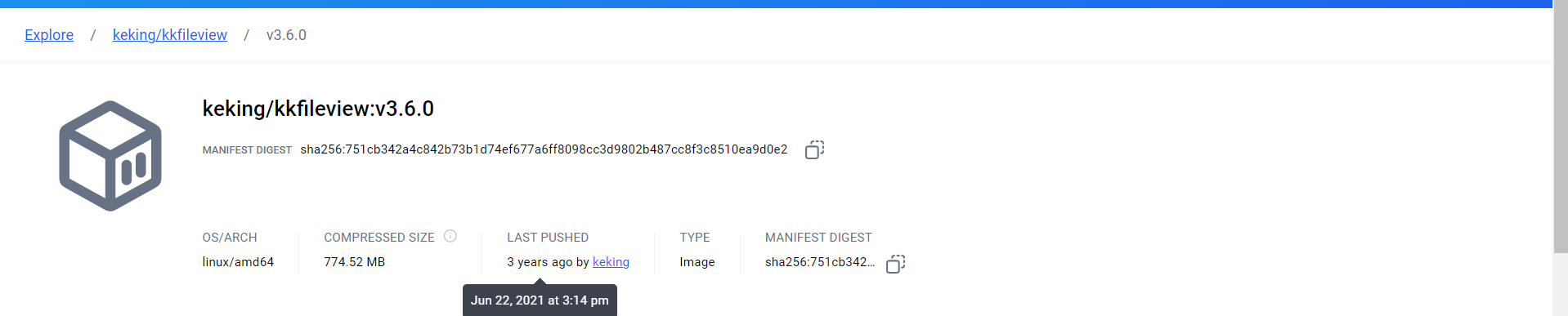

https://github.com/kekingcn/kkFileView

简介

kkFileView为文件文档在线预览解决方案,该项目使用流行的spring boot搭建,易上手和部署,基本支持主流办公文档的在线预览,如doc,docx,xls,xlsx,ppt,pptx,pdf,txt,zip,rar,图片,视频,音频等等

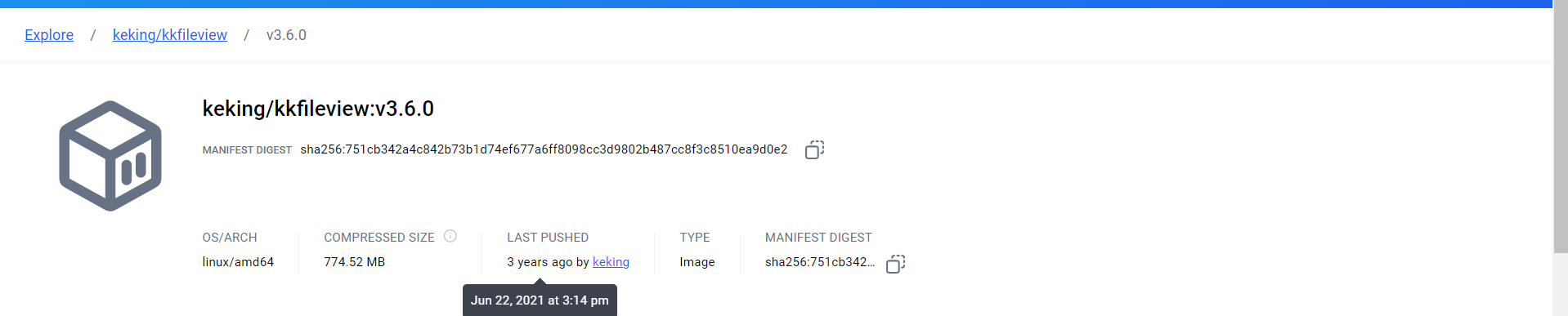

环境搭建

以v3.6.0环境搭建为例

首先从dockerhub下载官方docker镜像

pull下来后执行

1

| docker run -p 8012:8012 -p 5005:5005 -it --entrypoint /bin/bash keking/kkfileview:v3.6.0

|

Read More